تطوير بنية حزمة التراكم الخاصة

تستعرض هذه الوحدة جميع المكونات الضرورية لبناء تجميع خاص، وتشمل ذلك بيئة التنفيذ، والمنسق، وإدارة المفاتيح، بالإضافة إلى التكامل مع طبقات توافر البيانات. كما توضح الوحدة كيفية انتقال البيانات المشفرة من المستخدمين حتى مرحلة التسوية، وتبحث في نماذج الحوكمة، وآليات التحكم في الوصول، فضلاً عن التحديات المرتبطة بالتشغيل البيني عند ربط التجميعات الخاصة بالتجميعات العامة.

المكونات الجوهرية للرول أب الخاص

تتشكل منظومة الرول أب الخاص على غرار الرول أب العام، لكنها تتضمن طبقات إضافية خاصة بالتشفير، والتحكم في الوصول، والامتثال التنظيمي. وتتمثل الأساس في بيئة التنفيذ التي قد تكون إما متفائلة أو قائمة على المعرفة الصفرية. تعتمد الرول أب المتفائلة على إثباتات الاحتيال لحسم النزاعات، في حين توفر الرول أب المعتمدة على المعرفة الصفرية إثباتات صحة موجزة لكل انتقال حالة. ويمكن لكل من النهجين دمج توافر البيانات المشفرة، مع اختلاف في إدارة المفاتيح خلال عملية إنشاء الإثباتات والتحقق منها.

يعد منسق المعاملات (Sequencer) العنصر التالي المحوري. ففي الرول أب التقليدي، يتولى المنسق ترتيب المعاملات وتجميعها لرفعها إلى طبقة توافر البيانات. أما في الرول أب الخاص، فعلى المنسق أيضًا تشفير بيانات المعاملات قبل رفعها، بما يضمن عدم مغادرة النص الصريح من البيئة الخاضعة للرقابة. ويمكن تنفيذ هذه الخطوة محليًا أو ضمن بيئة تنفيذ موثوقة، بحسب نموذج الأمان المعتمد.

وتتكامل بنية تحتية لإدارة المفاتيح مع دور المنسق لتتولى توليد مفاتيح التشفير وتوزيعها وتدويرها. وبحسب نموذج الحوكمة، قد تدار هذه المفاتيح من قبل جهة واحدة، أو اتحاد من المدققين، أو توزع بالحوسبة متعددة الأطراف. ويحدد هذا الخيار من يملك صلاحية فك تشفير البيانات وما هي افتراضات الثقة المطلوبة في النظام.

أما العنصر الجوهري الأخير فهو واجهة الطبقة المخصصة لتوافر البيانات. يتعين على الرول أب رفع كتل معاملات مشفرة إلى خدمات مثل Avail Enigma أو EigenDA أو شبكة توافر بيانات خاصة مثل Walacor. تقوم طبقة توافر البيانات بتخزين هذه الكتل المشفرة وتوفير إثباتات تضمن توافرها الكامل. ويستطيع المدققون الاعتماد على هذه الإثباتات للتحقق من نشر البيانات المطلوبة، بغض النظر عن عدم اطلاعهم على محتواها. وبهذا يجتمع التشفير مع الإثباتات ليضمن للرول أب خصوصية البيانات وقابلية التحقق في آن واحد.

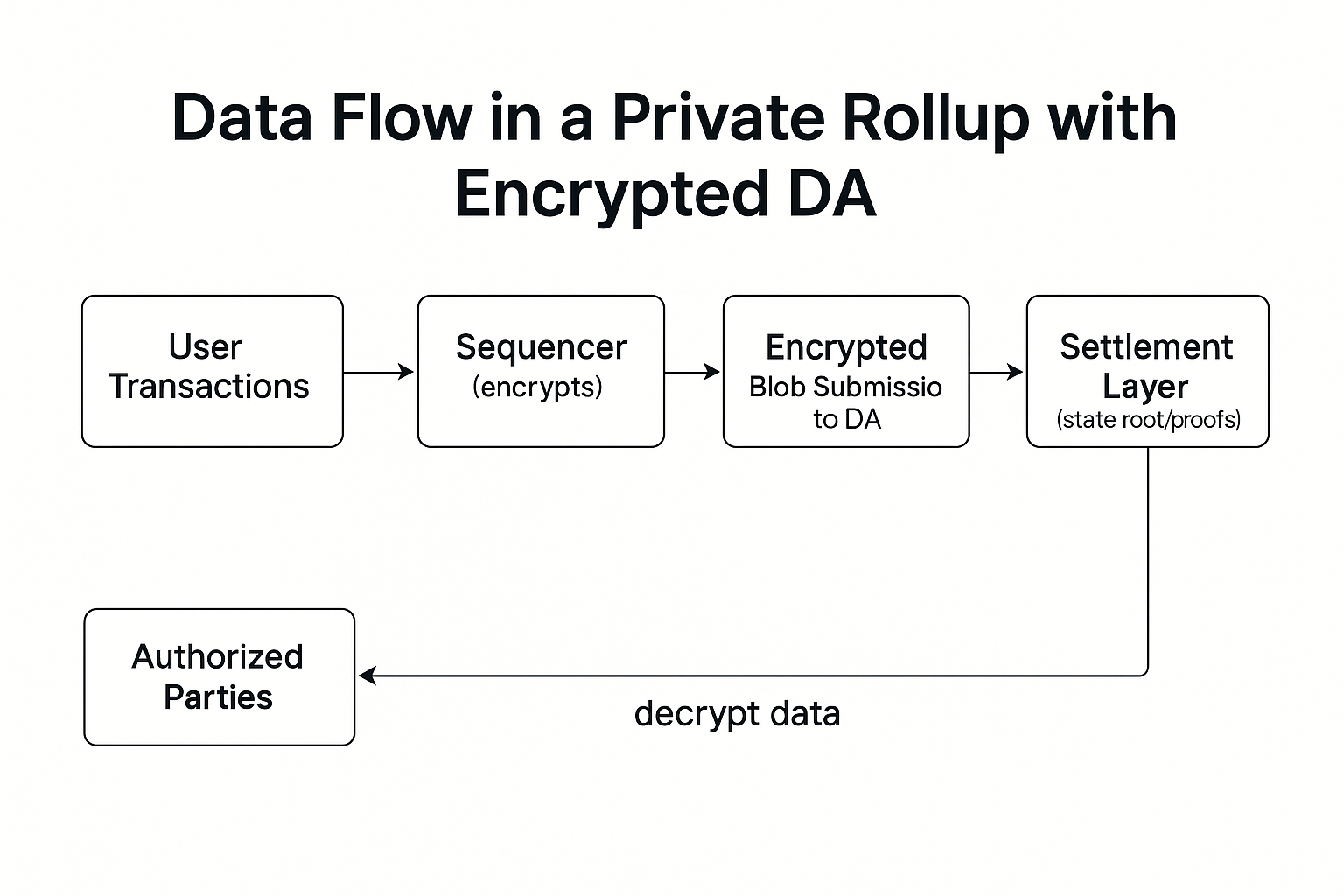

تدفق البيانات في الرول أب الخاص مع توافر بيانات مشفر

يبدأ اختلاف تدفق البيانات في الرول أب الخاص عن الرول أب العام عند نقطة تجميع المعاملات. ففي الرول أب العام، يقوم المنسق بتجميع المعاملات وضغطها ثم يرفع الكتلة الناتجة مباشرة إلى طبقة توافر البيانات، ليتمكن أي طرف من مطالعة الكتلة بالنص الصريح وإعادة بناء الحالة بشكل مستقل.

أما في الرول أب الخاص، فهناك خطوة تشفير إضافية؛ بعد تجميع المعاملات وضغطها، يقوم المنسق بتشفير البيانات باستخدام خوارزمية متماثلة أو هجينة. يتم بعد ذلك رفع الكتلة المشفرة إلى طبقة توافر البيانات، مع إرفاق تعهدات أو إثباتات تشفيرية تمكن المدققين من التأكد من توافر البيانات دون الحاجة لفك التشفير. كما تنشر جذور الحالات أو إثباتات المعرفة الصفرية، التي لا تفصح عن أي بيانات حساسة، إلى طبقة التسوية (غالباً إيثيريوم أو سلسلة أساسية أخرى) لضمان أمان النظام.

وعندما يحتاج أطراف مصرح لهم، مثل أعضاء الاتحاد أو المدققين، إلى إعادة بناء حالة الرول أب، يستردون البيانات المشفرة من طبقة توافر البيانات ويفكون تشفيرها بالمفاتيح المخصصة. تؤمّن هذه الآلية قدرة الشبكة على التحقق من توافر البيانات وسلامتها، مع حصر الوصول إلى النص الصريح على المشاركين المخولين فقط.

الحوكمة وضوابط الوصول

تتسع نطاقات الحوكمة في الرول أب الخاص لتشمل، بالإضافة إلى تحديثات البروتوكول وتعديلاته، وضع السياسات الخاصة بتشفير البيانات والتحكم في الوصول. ويظل السؤال المركزي: من يمتلك مفاتيح التشفير؟ قد تلجأ بعض الأنظمة إلى إدارة مركزية للمفاتيح، بحيث يتولى كيان واحد أو جهة خاضعة للرقابة التنظيمية الإشراف على إجراءات فك التشفير. ورغم أن هذا النموذج يبسط التنسيق، إلا أنه ينشئ نقطة ضعف واحدة ويزيد من مخاطر الامتثال في حال تعرض الكيان للاختراق.

أما النماذج المتقدمة فتوزع التحكم في المفاتيح على عدة أطراف عبر تقنيات التشفير الحدّي، بحيث لا يستطيع أي طرف بمفرده فك تشفير البيانات، بل يتطلب الأمر تعاون مجموعة مؤهلة. يعزز هذا النموذج الأمان وينسجم مع أنماط الحوكمة القائمة على اتحادات، حيث يدير عدة أصحاب مصلحة الشبكة بشكل مشترك. كما يتيح الإفصاح الانتقائي، بحيث يتمكن كل مجموعة من الأطراف من الاطلاع فقط على البيانات ذات الصلة بهم.

ينبغي أيضاً أن تعالج سياسات التحكم في الوصول الحالات التي تتطلب فيها الجهات الرقابية أو التنظيمية الإشراف. فمثلاً قد تحتاج الجهات المالية إلى تدقيق السجلات دون كشف التفاصيل التجارية الحساسة للمنافسين. ويمكن للرول أب الخاص تلبية ذلك من خلال تفعيل مفاتيح تدقيق تتيح الوصول للقراءة فقط إلى مجموعات بيانات معينة من دون المساس بسرية بقية النظام.

القابلية للتركيب والتشغيل البيني

من أبرز التحديات التي تواجه الرول أب الخاص الحفاظ على القابلية للتركيب مع منظومة البلوكشين المعيارية الأشمل. إذ تقوم الرول أب العامة على التشغيل البيني، حيث تتدفق الأصول والرسائل عبر الجسور وطبقات توافر البيانات المشتركة بسهولة. أما الرول أب الخاصة، فعليها التدقيق والتدبر بشأن حجم المعلومات التي تفصح عنها عند التفاعل مع رول أب أخرى.

تظل إمكانية التشغيل البيني بين الرول أب الخاصة والعامة قائمة، لكنها تتطلب حلول جسور مشفرة. عندما يجري تحويل أصل من رول أب خاصة إلى عامة، يجب على النظام إثبات وجود الأصل وصحته دون كشف تفاصيل المعاملة السرية. تلعب إثباتات المعرفة الصفرية دوراً محورياً في توفير الإفصاح الانتقائي. وبالمثل، تتبادل الرول أب الخاصة الإثباتات بدلاً من البيانات النصية أثناء تواصلها، ما يتيح لها التعاون من دون الحاجة إلى ثقة متبادلة.

تتواصل الجهود لتوحيد معايير صيغ الكتل المشفرة وأنظمة الإثباتات لتعزيز التشغيل البيني. ومع تقدم هذه المعايير، من المتوقع أن تصبح الرول أب الخاصة عنصراً أساسياً في منظومة البلوكشين المعيارية، قادرةً على التفاعل مع الشبكات العامة مع الحفاظ على السرية المؤسسية المطلوبة.