Arquitectura y funcionamiento interno

La arquitectura de los coprocesadores de conocimiento cero (ZK Coprocessors) define su papel como motores de cómputo que funcionan fuera de cadena, pero mantienen una vinculación criptográfica con los sistemas en cadena. Este módulo examina la estructura de estos sistemas, el flujo de datos y de cómputo dentro de ellos, así como los elementos criptográficos esenciales que hacen posible la verificación sin necesidad de confianza. Conocer esta arquitectura resulta fundamental tanto para los desarrolladores que quieren integrar coprocesadores en sus aplicaciones. También es clave para los analistas que buscan valorar su fiabilidad y seguridad.

Componentes clave de un coprocesador ZK

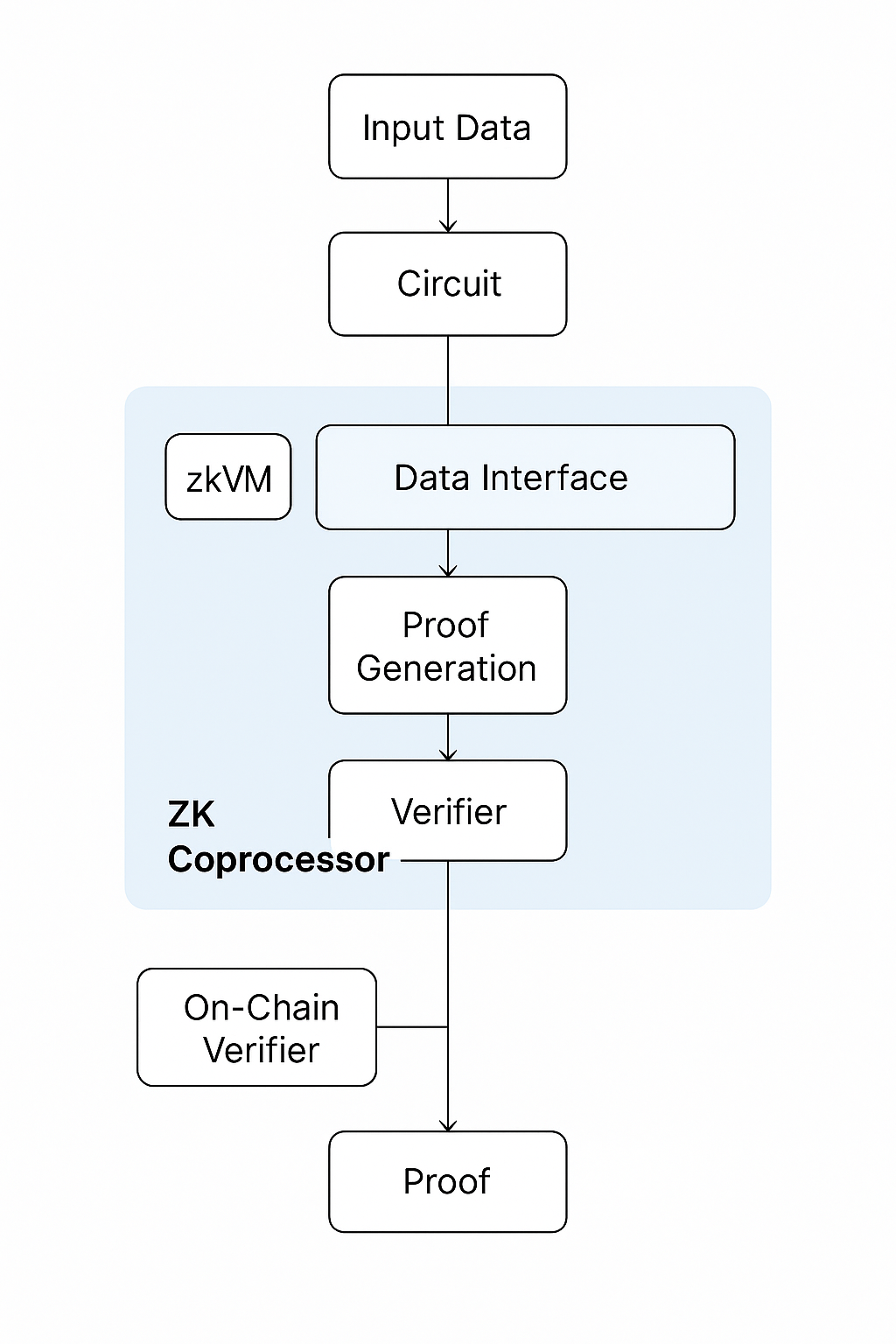

Un coprocesador ZK está formado por varios componentes fundamentales que actúan de forma conjunta para derivar cálculos manteniendo la capacidad de verificación. El elemento central del sistema es el entorno de ejecución, normalmente implementado como una máquina virtual de conocimiento cero (zkVM) o un compilador de circuitos específico del dominio. Este entorno interpreta el código o las tareas computacionales y las transforma en un circuito aritmético adaptado a la generación de pruebas de conocimiento cero.

El prover es la entidad que realiza el cálculo y genera la prueba criptográfica. Toma los datos de entrada, ejecuta la lógica requerida fuera de la cadena (off-chain) y construye una prueba concisa que certifica la corrección del cálculo sin exponer información sensible. El verificador, que suele ser un contrato inteligente desplegado en la blockchain objetivo, valida la prueba utilizando recursos mínimos. Por diseño, la verificación resulta mucho menos exigente en términos computacionales que la operación original, lo que posibilita una validación eficiente dentro de la cadena.

Existe además un componente auxiliar, la interfaz de datos, encargada de gestionar cómo accede el coprocesador a información procedente de diversas fuentes. Algunos coprocesadores consultan datos directamente de la cadena, mientras que otros agregan conjuntos de datos históricos o externos, como redes de almacenamiento descentralizadas o APIs externas. La integridad de esa información debe ser también verificable, habitualmente mediante pruebas de Merkle o mecanismos criptográficos equivalentes.

Flujo del proceso computacional

El coprocesador ZK opera siguiendo una secuencia definida que separa el cálculo intensivo de la verificación ligera. El proceso comienza cuando una aplicación descentralizada o un contrato inteligente solicita una operación que resulta ineficiente de ejecutar en la propia cadena. Esta petición se traslada al coprocesador, que recopila las entradas necesarias desde el estado de la blockchain, fuentes de datos externas o datos suministrados por los usuarios.

Una vez recopiladas las entradas, el coprocesador lleva a cabo el cálculo en su entorno zkVM o de circuitos. Durante este paso, la operación se convierte en un circuito aritmético estructurado, que permite la generación de una prueba de conocimiento cero. Dicha prueba resume la ejecución de forma que pueda ser verificada sin repetir el cálculo.

La prueba generada se remite a la blockchain. El contrato inteligente verificador valida la prueba utilizando claves de verificación conocidas públicamente. Si el resultado es válido, se acepta la operación, lo que permite actualizar el estado de la cadena, activar la lógica de contratos inteligentes o servir como entrada para otros procesos descentralizados. Este flujo garantiza la integridad del cálculo, preservando la eficiencia.

Técnicas para la generación de pruebas

La generación de pruebas es el aspecto más exigente computacionalmente de la arquitectura de un coprocesador ZK. Este proceso se basa en métodos criptográficos avanzados, como los compromisos polinómicos y las multiplicaciones multi-escalar, que transforman el cálculo en un conjunto de restricciones algebraicas. Resolviendo esas restricciones se obtiene una prueba sucinta.

Los sistemas actuales optimizan esta fase empleando varias técnicas. La transformada rápida de Fourier (FFT) y la transformada numérica (NTT) se utilizan para acelerar operaciones polinómicas, elementos clave en las arquitecturas zk-SNARK y zk-STARK. La recursión es otra técnica que gana relevancia, al permitir anidar pruebas unas dentro de otras. Los sistemas de pruebas recursivas posibilitan la verificación incremental: grandes cálculos se dividen en pruebas menores que se agregan y validan de manera eficiente en una única verificación.

Estas optimizaciones son esenciales para que los coprocesadores ZK escalen a usos reales. Sin ellas, la generación de pruebas sería demasiado lenta o costosa en recursos, y perdería las ventajas del cálculo fuera de la cadena.

Verificación on-chain

La fase de verificación se realiza en la blockchain de destino y se ha diseñado específicamente para que su coste computacional sea mínimo. Cuando el coprocesador remite una prueba, el contrato verificador ejecuta un algoritmo de validación con parámetros precalculados. En sistemas zk-SNARK, suele tratarse de una comprobación de emparejamiento en tiempo constante; en zk-STARK, los verificadores utilizan compromisos hash y protocolos FRI (Fast Reed-Solomon Interactive Oracle Proofs of Proximity).

La naturaleza sucinta de las pruebas de conocimiento cero permite que su verificación requiera solo unos pocos kilobytes y consuma una fracción del gas necesario para un cálculo equivalente en la cadena. Esta eficiencia es la clave para que los coprocesadores ZK resulten viables en entornos reales. La prueba no solo certifica la corrección del cálculo, sino también la integridad de las entradas y el carácter determinista del resultado.

Modelo de seguridad y amenazas

La seguridad de los coprocesadores ZK depende tanto de la fortaleza criptográfica como del diseño del sistema. Criptográficamente, sus garantías se sustentan en la dificultad de los problemas subyacentes, como los emparejamientos en curvas elípticas o los compromisos hash. Siempre que estos métodos sigan siendo seguros, las pruebas permanecerán inquebrantables.

Sin embargo, pueden aparecer vulnerabilidades en la implementación del coprocesador o en cómo se obtiene la información. Un verificador malicioso podría intentar eludir restricciones en el circuito o facilitar datos erróneos al cálculo. Para mitigar estos riesgos, los coprocesadores suelen utilizar compromisos públicos de las entradas, raíces de Merkle o fuentes fiables de datos, asegurando la legitimidad de las entradas. Es igualmente crucial auditar los circuitos y someter los diseños a una verificación formal rigurosa para prevenir posibles errores.

El sistema debe garantizar además la disponibilidad y la tolerancia a fallos. Si el coprocesador depende de una infraestructura centralizada o de un único operador, pueden producirse riesgos de confianza o censura. Las nuevas propuestas apuestan por redes de coprocesadores descentralizadas, donde múltiples generadores de pruebas pueden competir o colaborar para producir pruebas, reduciendo así la dependencia de un único actor.