Architecture et fonctionnement interne

L’architecture des coprocesseurs à preuve de connaissance nulle (ZK Coprocessors) incarne leur vocation de moteurs de calcul fonctionnant hors chaîne, tout en demeurant solidement reliés de façon cryptographique aux systèmes sur chaîne. Ce module analyse la structure de ces systèmes, la circulation des données et l’exécution des calculs, ainsi que les primitives cryptographiques sous-jacentes qui rendent possible une vérification sans tiers de confiance. Maîtriser cette architecture s’avère indispensable tant pour les développeurs qui souhaitent intégrer ces coprocesseurs à leurs applications que pour les analystes désireux d’en évaluer la robustesse et la sécurité.

Composants fondamentaux d’un coprocesseur ZK

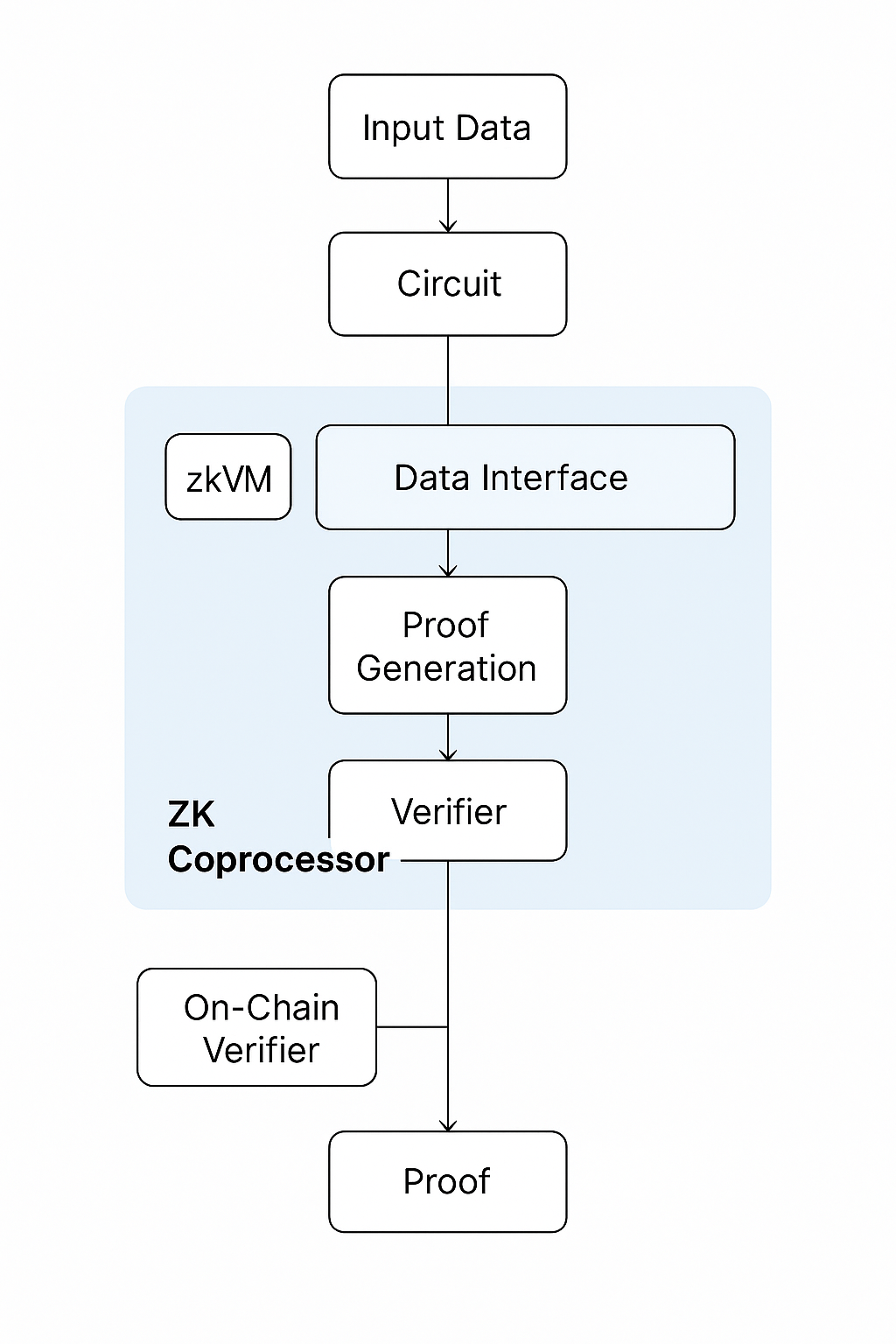

Un coprocessseur ZK repose sur plusieurs composants essentiels qui agissent de concert pour externaliser les calculs tout en garantissant leur vérifiabilité. L’environnement d’exécution est central ; il s’agit le plus souvent d’une machine virtuelle à connaissance nulle (zkVM) ou d’un compilateur de circuits spécialisés. Il interprète les instructions ou tâches à exécuter, les transformant en circuit arithmétique apte à la génération de preuves à connaissance nulle.

Le preuveur exécute le calcul et produit la preuve cryptographique correspondante. Il traite les données, effectue la logique hors chaîne et construit une preuve succincte attestant de la validité du calcul, sans divulguer d’informations sensibles. Le vérificateur, habituellement un smart contract déployé sur la blockchain cible, valide cette preuve tout en utilisant des ressources minimales. La vérification est conçue pour être bien moins coûteuse en calcul que le calcul initial, ce qui permet une validation efficace directement sur la blockchain.

Un autre élément clé est l’interface de données, qui organise l’accès du coprocesseur aux différentes sources d’information. Certains coprocesseurs interrogent directement les données on-chain, d’autres agrègent des historiques ou des données externes issues de réseaux de stockage décentralisés ou d’API hors chaîne. L’intégrité de ces données doit également être prouvée, souvent grâce à des preuves de Merkle ou à des engagements cryptographiques équivalents.

Déroulement du calcul

Le fonctionnement d’un coprocessseur ZK adopte une séquence structurée qui dissocie le calcul intensif de la vérification, plus légère. L’opération débute lorsqu’une application décentralisée ou un smart contract requiert un calcul impossible à exécuter efficacement sur la chaîne. Cette requête est adressée au coprocesseur, lequel regroupe les entrées nécessaires, issues de l’état de la blockchain, de flux de données externes ou fournies par l’utilisateur.

Une fois les entrées réunies, le coprocesseur effectue le calcul dans son environnement zkVM ou de circuits. Cette étape consiste à transformer l’opération en circuit arithmétique structuré, permettant la génération d’une preuve à connaissance nulle. Cette preuve synthétise l’intégralité de l’exécution de façon à être vérifiée sans nécessiter la reproduction du calcul.

Après la génération, la preuve est retransmise à la blockchain. Le smart contract vérificateur valide la preuve à l’aide de clés de vérification publiques. Si la preuve est reconnue valide, le résultat du calcul est accepté : il peut alors mettre à jour l’état on-chain, déclencher des logiques de contrats intelligents ou alimenter d’autres processus décentralisés. Ce processus garantit l’intégrité des calculs tout en préservant l’efficacité opérationnelle.

Méthodes de génération des preuves

La génération de preuves est la partie la plus exigeante en puissance de calcul dans l’architecture du coprocesseur ZK. Elle s’appuie sur des techniques cryptographiques avancées, telles que les engagements polynomiaux ou les multiplications multi-scalaires, qui convertissent un calcul en une série de contraintes algébriques. Une fois ces contraintes résolues, une preuve succincte est produite.

Les systèmes récents optimisent ce processus à l’aide de techniques variées. Les transformées de Fourier rapides (FFT) ou transformées numériques (NTT) accélèrent le traitement des polynômes, éléments centraux des constructions zk-SNARK et zk-STARK. La récursion gagne également en importance, rendant possible l’emboîtement de preuves les unes dans les autres. Les systèmes de preuves récursives permettent ainsi une vérification incrémentale : de grands calculs sont subdivisés en preuves élémentaires, ensuite agrégées en une vérification unique et succincte.

Ces optimisations sont cruciales pour permettre aux coprocesseurs ZK de s’adapter à des charges réelles. Sans elles, la production de preuves serait trop lente ou coûteuse, ce qui en limiterait l’intérêt pour l’exécution hors chaîne.

Vérification sur la blockchain

Cette phase intervient sur la blockchain visée et a été conçue pour limiter au maximum la consommation de ressources. Une fois la preuve soumise par le coprocesseur, le smart contract vérificateur exécute l’algorithme de vérification avec des paramètres pré-calculés. Dans le cas des zk-SNARK, cela passe souvent par une vérification par appariement en temps constant ; pour les zk-STARK, le vérificateur recourt à des engagements basés sur des hash et aux protocoles FRI (Fast Reed-Solomon Interactive Oracle Proofs of Proximity).

La brièveté des preuves à connaissance nulle permet en général une vérification avec seulement quelques kilooctets de données et une consommation de gaz largement inférieure à celle d’un calcul équivalent effectué sur la chaîne. Cette efficacité opérationnelle rend les coprocesseurs ZK adaptés à un usage en production. La preuve certifie l’exactitude du calcul, l’intégrité des entrées ainsi que le caractère déterministe de la sortie.

Modèle de sécurité et risques

La sécurité des coprocesseurs ZK repose sur la solidité cryptographique et le design du système. Sur le plan cryptographique, elle dépend de la difficulté des problèmes fondamentaux, tels que les appariements sur courbes elliptiques ou les engagements fondés sur le hachage. Tant que ces primitives restent robustes, il est impossible de forger des preuves valides.

Cependant, des failles peuvent émaner de l’implémentation du coprocesseur ou du mode d’acquisition des données. Un preuveur malveillant pourrait tenter de contourner les contraintes du circuit ou d’injecter de fausses données. Pour s’en prémunir, le recours à des engagements publics, à des racines de Merkle ou à des flux de données fiables s’avère fondamental afin de garantir la légitimité des entrées. L’audit des circuits et la vérification formelle sont aussi indispensables pour prévenir les erreurs de conception.

Le modèle global doit également répondre aux problématiques de disponibilité et de continuité de service. Un coprocesseur centralisé ou contrôlé par un unique opérateur introduit des hypothèses de confiance et des risques potentiels de censure. Les architectures récentes cherchent à décentraliser les réseaux de coprocesseurs, autorisant la concurrence ou la coopération de plusieurs preuveurs dans la génération des preuves afin de limiter la dépendance à un acteur unique.